乌克兰遭受大规模网络攻击 安全公司发现阻止Petya勒索病毒运行的开关

昨天,乌克兰遭受大规模网络攻击,其多家银行和公司,以及乌克兰首都较大的机场的计算机网络出现问题。据Symantec安全公司分析,此次攻击中出现的Petya勒索病毒,同样利用了NSA Eternal Blue漏洞。PT Security发现了阻止Petya勒索病毒运行的Kill Switch,US-Cert及绿盟科技等多家机构发布预警通告。

当地时间27日乌克兰遭遇攻击

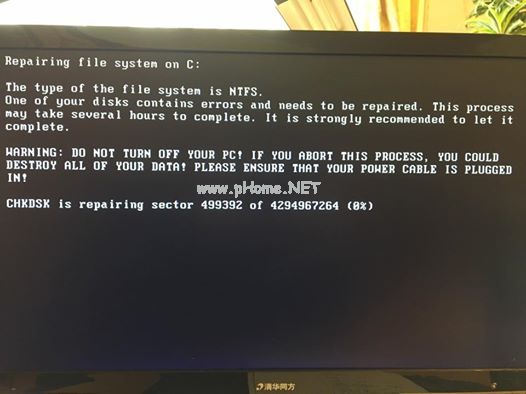

据报道, 政府大楼里的电脑也都离线了。该国的副首相,Pavel Rozenko在 facebook 上发布了一张电脑图片,显然电脑启动出现问题了。

"知道吗,我们的网络似乎也在慢下来!这张照片是在所有的内阁电脑屏幕上, "

基辅当局告诉文传电讯社乌克兰通讯社。安全部队说, 情报部门正在调查网络攻击。

"计算机在政府大楼里不起作用,"

乌克兰国家银行表示, 银行和其他金融机构已经对此次袭击事件发出警告。TV and radio的首席执行官莱克丝说, 24 频道已经受到攻击, 其部分计算机设备受到影响。

Symantec证实Petya勒索病毒 同样利用了NSA Eternal Blue漏洞

据称, 攻击中使用了一种勒索病毒。有一个截图张贴在媒体公司的网站上, 要求发送300美元的比特币到某个地址。

Nova Poshta (新邮件) 交付和物流公司在 facebook 发布声明称, 他们已经受Petya.A病毒的影响 。来自Symantec的消息称,Petya勒索病毒,如同 Wannacry勒索病毒 一样,同样利用了NSA Eternal Blue 漏洞,而这个情况也证实了之前多位专家的担忧,到底还有多少个攻击者在利用NSA泄露出来的漏洞及工具。

PT Security发现Petya勒索病毒的Kill Switch

该安全公司声称,找到了阻止Petya勒索病毒运行的办法,在本地目录中创建文件 "C:\Windows\perfc"

- 1.If the evil DLL name is "name.ext" (eg: perfc.dat), you need to create file: "C:\Windows\name" (without ext)

- 2. "Kill switch" will work, if Petya has already gained SeDebug<...> privileges.

乌克兰遭受大规模网络攻击

Borispol和基辅机场的本地计算机网络遭受到破坏,在库奇马网站上,到达和离开都显示离线。机场官员说,航空导航系统正在毫无延误地工作,飞机能够准时到达和起飞。

美国Cert发布预警通告

US-CERT已收到Petya勒索病毒染全球的多个报告。勒索软件是一种恶意软件感染的计算机和限制用户访问受感染的机器,强迫受害者支付赎金来解锁。建议个人和组织不要支付赎金,因为这不能保证恢复访问。另外,使用未打补丁的和不支持的软件,可能会增加的网络安全威胁扩散的风险,如勒索软件发起的攻击。

Petya勒索病毒加密感染Windows计算机的主引导记录,使受影响的机器无法使用。开放源码的报告表明, 勒索软件利用服务器消息块(SMB)的漏洞。US-CERT建议用户和管理员再次回顾 微软smbv1漏洞 问题,以及微软安全公告ms17-010 。同时,我们也给出建议,如何较好地防止勒索感染,请参考 ta16-091a 。

绿盟科技发布预警通告

该Petya变种病毒还具备蠕虫传播特征,目前有证据表明其蠕虫功能利用了永恒之蓝(EternalBlue)漏洞,同时结合今年4月份曝出的Office 0day漏洞( CVE-2017-0199 ),通过恶意RTF文件进行钓鱼攻击,此外结合绿盟科技安全事件响应团队以往对此类病毒的应急处理经验,其往往还会通过多种应用弱口令进行自动化攻击,例如:RDP、WEB中间件、数据库等。

临时防护方案

- 及时更新终端安全防护软件及Windows安全补丁,重点检查MS17-010补丁安装情况

- 利用威胁分析系统(TAC)检测通过网页、邮件或文件共享方式试图进入内部网络的恶意软件

- 及时告知终端用户尽量避免打开未知邮件中的链接或附件,谨慎从网络下载各类可执行程序

乌克兰不平静

据称,在2016年12月,安全公司发现恶意软件被用于攻击乌克兰变电站,当时绿盟科技曾发布分析报告称, 攻击者是Telebots组织 。在2017年,ESET公司发现该恶意软件,并将其命名为Industroyer。随后,该公司发布了分析报